Clover, le bootloader NVMe des machines simplement PCIe

Rédigé par Frédéric Dumas

Aucun commentaire

Classé dans : Administration système

Disponible sous licence libre, Clover permet de démarrer un système d'exploitation depuis la mémoire de masse SSD NVMe des machines dont le BIOS/UEFI ne le permet normalement pas.

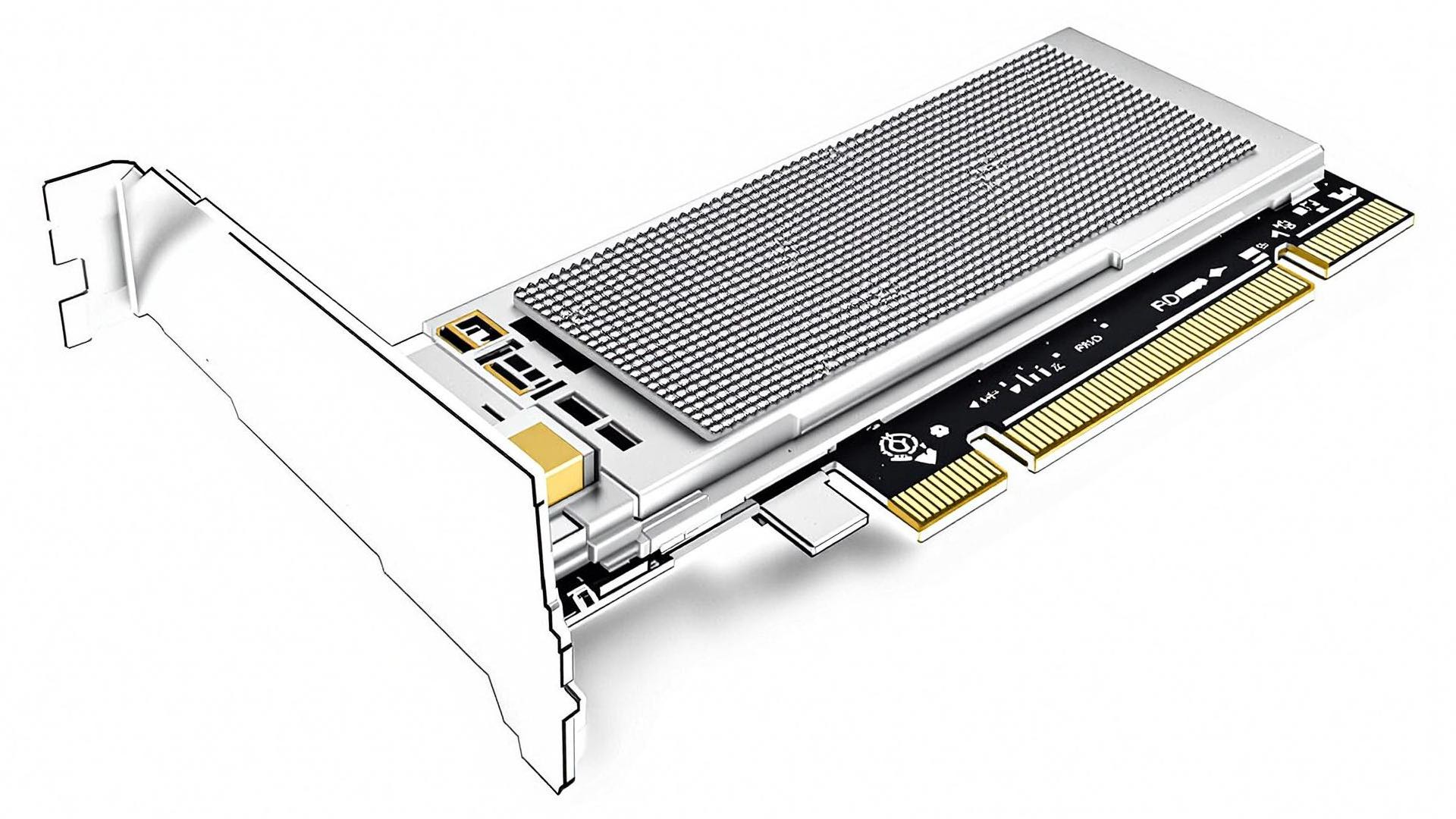

Les BIOS/UEFI des machines datant d'avant 2013 n'incluaient pas les SSD NVMe, ces mémoires de masse PCIe à très faible latence, parmi les périphériques de démarrage. Sur de telles machines dépourvues de slots M.2, on avait beau installer un système d'exploitation sur le SSD NVMe, le système d'exploitation ne pouvait être amorcé par l'UEFI. Pour toutes ces machines, une astucieuse solution corrige désormais cette limitation et permet de les faire profiter elles-aussi des excellents temps de latence et de transfert des mémoires de masse NVMe, comme "disque" principal de démarrage.

Clover est une suite d'utilitaires et de pilotes, disponibles sous licence libre, téléchargeables depuis GitHub, et issus des travaux sur le Hackintosh. Copié sur une clé USB, Clover devient un programme d'amorçage intermédiaire, appelé au démarrage par l'UEFI, et capable à son tour d'identifier la présence d'un système d'exploitation sur NVMe, puis de le faire ainsi démarrer. La mise en œuvre de Clover est ce que nous allons détailler ici.

Lire la suite de Clover, le bootloader NVMe des machines simplement PCIe