Conutran LAB est un laboratoire numérique participatif qui, sollicitant leurs imaginaires et leur réflexivité, challenge les

praticien·ennes et apprenant·es du “

Green DevOps“, et les

modèles économiques émergents, sur les

enjeux de soutenabilité et de durabilité de développement, à l'aune de la

coopération économique territorial de transition (présentation du

programme COOP’TER de l’ADEME). Ses activités sont encadrées par les

membres de l’

École du Logiciel Libre d’Ivry (E2Li), et corrélées au

site internet Wikicoopter (construction en cours)

: un wiki collaboratif disposant de

ressources logicielles et documentaires, d’un

forum de discussion, et d'un

agenda partagé, à usage des

libristes, et des

parties prenantes des Écosytèmes Coopératifs Territorialisés (ECTs). Prochainement sur le forum, une discussion traitera d'une collaboration envisagée avec le

club Terre EFC Ile-de-France (du réseau des

clubs de l’EFC), sur un

projet à impact en Val-de-Marne, accélérateur de

coopération économique territoriale de transition.

Ci-après, la liste des chapitres à suivre dans cet article ; le dernier permettant de rejoindre une mailing-list pour être alerté·e de l’activation du wiki collaboratif WIKICOOPTER (construction en cours)

: - Présentation de l’atelier Conutran LAB

- Participer à l’atelier Conutran LAB

- Conutran LAB, allié de la coopération territoriale (wikicoopter)

- Ressources logicielles du Conutran LAB (wikicoopter)

- Ressources documentaires du Conutran LAB (wikicoopter)

- Participation et innovation citoyenne (wikicoopter)

- Site internet WIKICOOPTER : recevoir une alerte

Lire la suite de Groupe apprenant Conutran LAB : appel à participation

---------------------------------------

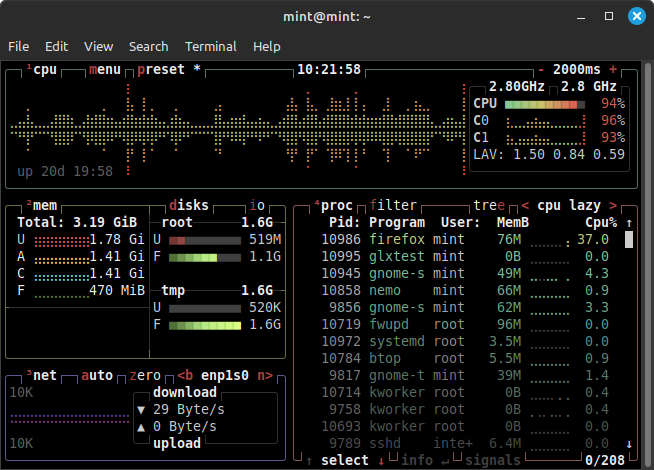

La

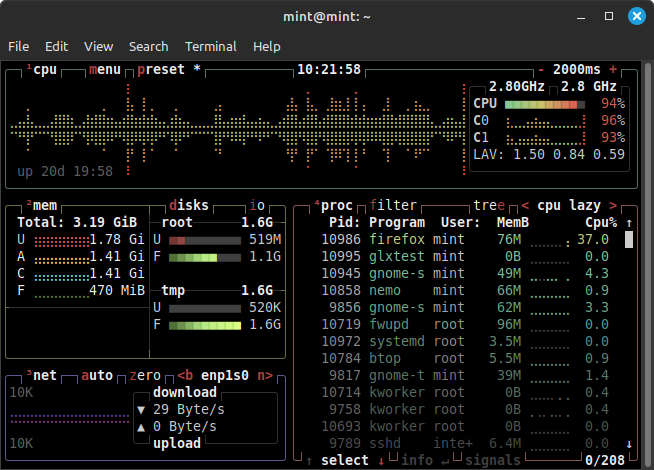

ligne de commande souffre de son origine remontant aux années 60; rien

n'empêche pourtant d'y utiliser de beaux utilitaires qui viennent

compléter ce qui manque dans les outils de base.

apt install progress ncdu btop

Cette ligne suffit

pour ajouter à son système Linux ces trois utilitaires, grâce auxquels

le confort du shell s'améliore. Dans ce billet, leur usage est présenté

en commençant par le plus indispensable d'entre eux (progress, anciennement pv) et en finissant par le plus impressionnant graphiquement parlant (btop). Au milieu, ncdu n'est pas mal non plus...

Lire la suite de Quelques utilitaires pour le shell

-----------------------------------------

On peut créer des certificats SSL/TLS basés sur les courbes elliptiques aussi facilement que ceux habituellement basés sur RSA.

En 2025 et 2026, il sera encore possible de faire signer par son autorité de certification commerciale habituelle,

avec une validité d'un an, les certificats SSL/TLS "leaf" (ceux qu'on installe sur les serveurs HTTPS). Puis à partir d'avril 2026, cette période de validité des certificats SSL sera progressivement raccourcie, pour

ne plus pouvoir excéder un mois, pour tous ceux signés après mars 2029. C'est la volonté de Google qui s'est imposée au sein de l'organisme de réglementation de ce type d'affaires, le

Forum CA/Browser (en), dont les autorités de certifications comme les éditeurs de navigateurs web, respectent les décisions.

Autant dire que la génération manuelle des certificats SSL/TLS va peu à peu appartenir au passé, les administrateurs système étant contraints à automatiser leur renouvellement, plutôt que d'intervenir en personne tous les mois sur leurs serveurs. Cette situation est déjà connue à tous ceux qui font automatiquement signer leurs certificats par

Let's Encrypt.

Générer manuellement une paire de clés à chiffrement asymétrique, puis soumettre la demande de signature de certificat correspondante à l'autorité de certification, restera une pratique en vigueur pendant quelques courtes années, jusqu'à ce que la fréquence de répétition de l'opération nous décourage tous.

Dans l'attente, ceux qui cherchent encore comment le faire trouveront de nombreux tutoriaux sur le web, expliquant l'usage de l'utilitaire en ligne de commande

openssl. Une particularité de ces tutoriaux est qu'ils sont presque tous écrits pour générer des certificats utilisant des clés RSA de 2048 bits. Une valeur que le

NIST déconseille de continuer à utiliser

au-delà de 2030, compte tenu de l'increvable

loi de Moore. Or, augmenter encore la taille des clés RSA alourdit proportionnellement celle des certificats leaf, qui sont portant transmis de manière frénétique par les serveurs, à chaque demande de négociation HTTPS provenant d'un navigateur web.

En comparaison, on ne sacrifie en rien la sécurité en choisissant les courbes elliptiques et une taille de clé de quelques centaines d'octets seulement, pour générer ce même couple de clés asymétriques et la demande de signature de certificat correspondante. Openssl supporte les courbes elliptiques depuis 15 ans tout aussi bien qu'il a supporté les clés RSA depuis aussi loin que la mémoire remonte. Passer aux algorithmes à courbes elliptiques présente l'avantage d'équiper ses serveurs de certificats SSL/TLS très légers en taille, tout en conservant au moins la même sécurité.

Il ne faut que connaitre les bonnes options à passer à openssl, et c'est ce que ce billet se propose d'explorer ici.

Lire la suite de Certificat SSL/TLS Leaf avec openssl: passer aux courbes elliptiques sans changer d'autorité de certification

--------------------------------------------

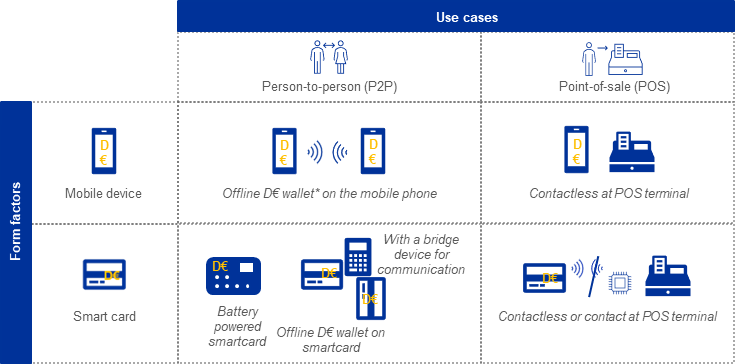

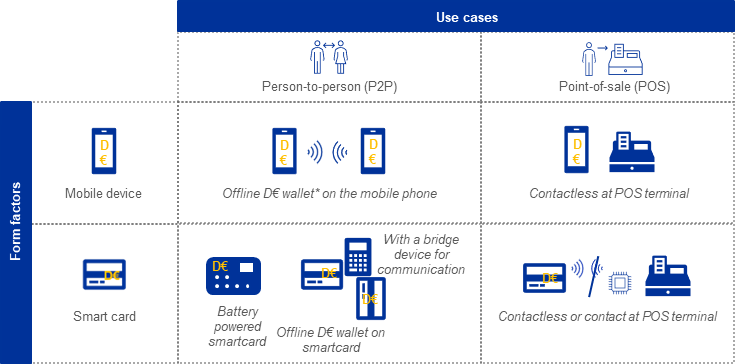

Depuis

2021, l'euro numérique est en préparation à la Banque Centrale

Européenne. Son fonctionnement impliquera une longue chaine de machines, depuis les serveurs de

la BCE jusqu'aux applications mobiles bancaires responsables d'initier

les transactions, en passant par les infrastructures des banques

commerciales. La phase de conception et les principales propriétés de

l'euro numérique s'inspirent-elles de certaines au moins des libertés promues dans le Logiciel

Libre ?

Sur

Youtube, de nombreuses vidéos se donnant par elles-mêmes

la mission de faire découvrir comment pourrait fonctionner l'euro

numérique sont...

burlesques. Beaucoup prennent comme un fait avéré que l'euro numérique

serait conçu comme

un "smart contract", c'est à dire intégrera des mécanismes d'usages

conditionnels, donnant potentiellement la faculté aux priorités

politiques du moment d'apporter des restrictions à son usage, avec en toile de fond la menace du "crédit social à la chinoise".

Il

y a une raison à la prolifération d'informations sensationnalistes: à

ce jour, les spécifications fonctionnelles de l'euro numérique ne sont

pas publiques. Le document en préparation, intitulé

"digital euro scheme

rulebook", n'a pas atteint sa version 1.0, et n'est diffusé

qu'à une sélection restreinte de participants à sa rédaction. Ceux-ci

sont principalement des acteurs bancaires, et

leur liste est publique.

Les

pages du site de la BCE (en) dédiées à l'euro numérique sont d'ailleurs construites ainsi: on y

trouve des résumés, des listes, des agendas, des comptes-rendus, les uns faisant référence

aux autres. C'est un jeu de poupées russes dont nous allons essayer d'explorer un peu la surface.

Lire la suite de L'Euro numérique au crible des principes du Logiciel Libre

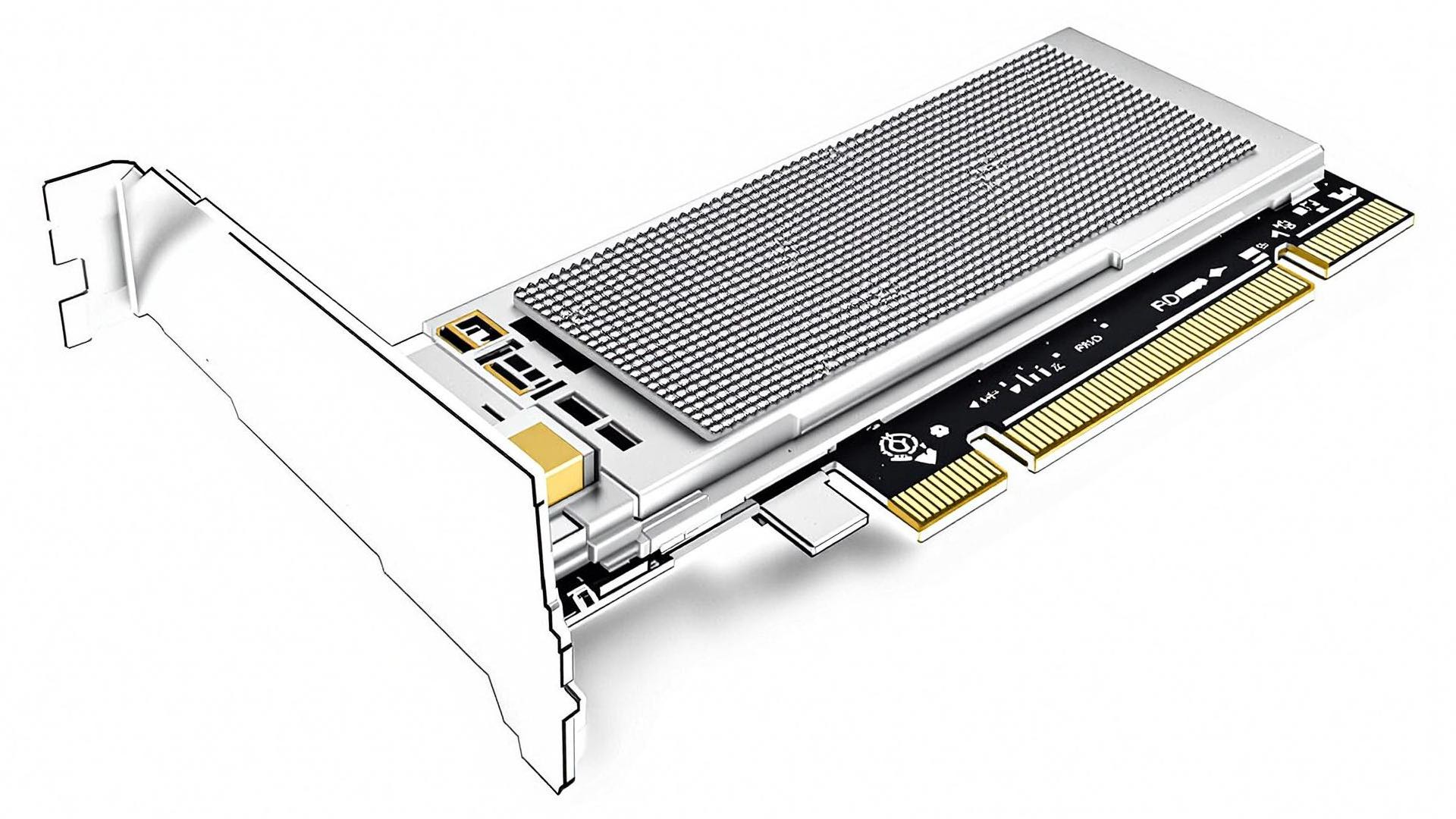

Disponible sous licence libre, Clover permet de démarrer un système d'exploitation depuis la mémoire de masse SSD NVMe des machines dont le BIOS/UEFI ne le permet normalement pas.

Les BIOS/UEFI des machines datant d'avant 2013 n'incluaient pas les SSD NVMe, ces mémoires de masse PCIe à très faible latence, parmi les périphériques de démarrage. Sur de telles machines dépourvues de slots M.2, on avait beau installer un système d'exploitation sur le SSD NVMe, le système d'exploitation ne pouvait être amorcé par l'UEFI. Pour toutes ces machines, une astucieuse solution corrige désormais cette limitation et permet de les faire profiter elles-aussi des excellents temps de latence et de transfert des mémoires de masse NVMe, comme "disque" principal de démarrage.

Clover est une suite d'utilitaires et de pilotes, disponibles sous licence libre,

téléchargeables depuis GitHub, et issus des travaux sur le

Hackintosh. Copié sur une clé USB, Clover devient un programme d'amorçage intermédiaire, appelé au démarrage par l'UEFI, et capable à son tour d'identifier la présence d'un système d'exploitation sur NVMe, puis de le faire ainsi démarrer. La mise en œuvre de Clover est ce que nous allons détailler ici.

Lire la suite de Clover, le bootloader NVMe des machines simplement PCIe